OS 패키지의 변경 로그를 보는 방법에 대해 아시나요? #chagelog

페이지 정보

작성자 OSworker 아이디로 검색 전체게시물 댓글 0건 조회 757회 좋아요 0회 작성일 24-06-09 17:38본문

안녕하세요 ~

오늘은 패키지(RPM)이 업데이트 되면, 그 안에 어떤 변경내용들이 있었는지 확인 하는 방법을 알려드릴까 합니다.

고객분들이 아래와 같이 질문들을 합니다.

질문1) kernel 버전이 업데이트 되었는데 어떤 내용들이 업데이트 되었나요?

질문2) openssh에 있던 그 보안취약점이 어느버전부터 패치가 되었나요?

위와 같은 질문을 하게되면 어떻게 그걸 확인해야 될지 모를때가 있습니다. 그래서 오늘은

console 에서 확인 하는 방법과 Red Hat 포탈 페이지에서 확인하는 2가지 방법을 알려드리려 합니다.

당연히 Redhat.com 페이지에서는 ID가 있어야 가능하겠지요~

1. Console 또는 Command로 패키지의 변경 내용을 확인 하는 방법

# rpm -qa | grep kernel

kernel-modules-core-5.14.0-284.11.1.el9_2.x86_64

kernel-core-5.14.0-284.11.1.el9_2.x86_64

kernel-modules-5.14.0-284.11.1.el9_2.x86_64

kernel-5.14.0-284.11.1.el9_2.x86_64

kernel-devel-5.14.0-284.11.1.el9_2.x86_64

kernel-srpm-macros-1.0-13.el9.noarch

kernel-devel-5.14.0-362.13.1.el9_3.x86_64

kernel-modules-core-5.14.0-362.13.1.el9_3.x86_64

kernel-core-5.14.0-362.13.1.el9_3.x86_64

kernel-modules-5.14.0-362.13.1.el9_3.x86_64

kernel-5.14.0-362.13.1.el9_3.x86_64

kernel-modules-core-5.14.0-362.18.1.el9_3.x86_64

kernel-core-5.14.0-362.18.1.el9_3.x86_64

kernel-modules-5.14.0-362.18.1.el9_3.x86_64

kernel-tools-libs-5.14.0-362.18.1.el9_3.x86_64

kernel-tools-5.14.0-362.18.1.el9_3.x86_64

kernel-devel-5.14.0-362.18.1.el9_3.x86_64

kernel-5.14.0-362.18.1.el9_3.x86_64

kernel-headers-5.14.0-362.18.1.el9_3.x86_64

* Fri Nov 24 2023 Jan Stancek <jstancek@redhat.com> [5.14.0-362.13.1.el9_3]

- cifs: Fix UAF in cifs_demultiplex_thread() (Scott Mayhew) [RHEL-15169 RHEL-15173 RHEL-15170 RHEL-15174] {CVE-2023-1192}

- iommu: Optimise PCI SAC address trick (Jerry Snitselaar) [RHEL-15381 RHEL-11705]

- igb: set max size RX buffer when store bad packet is enabled (Wander Lairson Costa) [RHEL-15191 RHEL-15202 RHEL-15192 RHEL-15203] {CVE-2023-45871}

- bio-integrity: create multi-page bvecs in bio_integrity_add_page() (Ming Lei) [RHEL-15107 RHEL-13714]

- bio-integrity: cleanup adding integrity pages to bip's bvec. (Ming Lei) [RHEL-15107 RHEL-13714]

- bio-integrity: update the payload size in bio_integrity_add_page() (Ming Lei) [RHEL-15107 RHEL-13714]

- block: make bvec_try_merge_hw_page() non-static (Ming Lei) [RHEL-15107 RHEL-13714]

- block: don't pass a bio to bio_try_merge_hw_seg (Ming Lei) [RHEL-15107 RHEL-13714]

- block: move the bi_size update out of __bio_try_merge_page (Ming Lei) [RHEL-15107 RHEL-13714]

.........

..........

* Thu Nov 16 2023 Jan Stancek <jstancek@redhat.com> [5.14.0-362.12.1.el9_3]

- fs/smb/client: Reset password pointer to NULL (Scott Mayhew) [RHEL-11804 RHEL-11808 RHEL-11805 RHEL-11809] {CVE-2023-5345}

* Thu Nov 09 2023 Herton R. Krzesinski <herton@redhat.com> [5.14.0-362.11.1.el9_3]

- mm, mremap: fix mremap() expanding for vma's with vm_ops->close() (Donald Dutile) [RHEL-15277 RHEL-9198]

- qed: fix LL2 RX buffer allocation (Chris Leech) [RHEL-14496 RHEL-8466]

- fs/buffer.c: disable per-CPU buffer_head cache for isolated CPUs (Marcelo Tosatti) [RHEL-12101 2158709]

* Thu Nov 02 2023 Jan Stancek <jstancek@redhat.com> [5.14.0-362.10.1.el9_3]

- perf/x86/amd: Do not WARN() on every IRQ (Michael Petlan) [RHEL-14363 RHEL-12341]

- keys: Fix linking a duplicate key to a keyring's assoc_array (Jay Shin) [RHEL-14058 RHEL-9908]

- vdpa/mlx5: Correct default number of queues when MQ is on (Laurent Vivier) [RHEL-12419 RHEL-7015]

- redhat: fix bug/zjira sort in the changelog (Herton R. Krzesinski)

- ice: always add legacy 32byte RXDID in supported_rxdids (Michal Schmidt) [RHEL-10381 RHEL-10357]

* Thu Oct 26 2023 Jan Stancek <jstancek@redhat.com> [5.14.0-362.9.1.el9_3]

- iavf: schedule a request immediately after add/delete vlan (Petr Oros) [RHEL-9460]

- iavf: add iavf_schedule_aq_request() helper (Petr Oros) [RHEL-9460]

- cgroup: always put cset in cgroup_css_set_put_fork (Jay Shin) [RHEL-14053]

- cgroup: bpf: use cgroup_lock()/cgroup_unlock() wrappers (Jay Shin) [RHEL-14053]

- CI: Remove -rt suffix from kpet_tree_name values (Nikolai Kondrashov)

- rbd: take header_rwsem in rbd_dev_refresh() only when updating (Ilya Dryomov) [RHEL-12359]

- rbd: decouple parent info read-in from updating rbd_dev (Ilya Dryomov) [RHEL-12359]

- rbd: decouple header read-in from updating rbd_dev->header (Ilya Dryomov) [RHEL-12359]

- rbd: move rbd_dev_refresh() definition (Ilya Dryomov) [RHEL-12359]

- CI: Remove unused kpet_tree_family (Nikolai Kondrashov)

- 위에 빨간색으로 색칠한 줄들을 보면 버전별로 수정된 날짜가 있습니다. 이것은 버전마다 업데이트된 내용들을 기록한것이고

현재 제가 사용하는 " kernel-5.14.0-362.13.1.el9_3.x86_64" 버전에 모두 적용된 내용들이라는 것입니다.

여기에 내가 찾았던 보안취약 내용이 포함되어있는지 찾으면 됩니다.

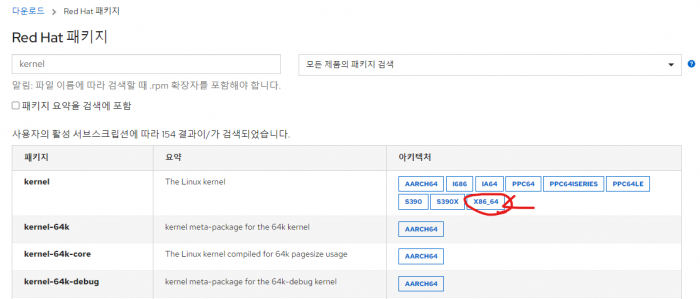

2. redhat.com 에서 확인 하는 방법

> https://access.redhat.com 접속

> 상단 'Downloads' 클릭

> 우측 RPM Package Search 클릭

> Red Hat 패키지에서 `kernel` 검색

- 아래 화면에서 X86_64를 선택합니다.

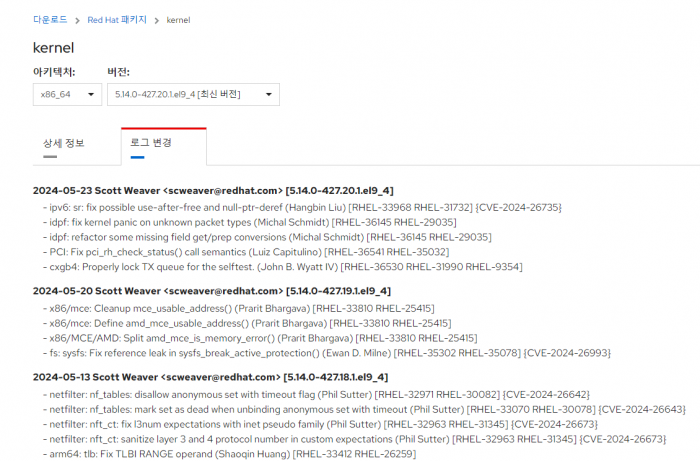

- 화면과 같이 로그변경 탭을 클릭하면 우리가 console 화면에서 보던거와 같이 로그내용을 볼수있습니다.

그리고 원하는 커널버전을 선택해서 볼수도있습니다.

이와 같이 특정 RPM에 대해 업데이트된 내용을 확인할때는 이처럼 changelog를 통해 확인할수있습니다. ^^

혹, 이와 관련되어 궁금한점 있으신분들은 댓글에 질문 남겨주세요

감사합니다.

댓글목록

등록된 댓글이 없습니다.

Top

Top