Middleware (SSL-1) 인증서 정상상태인지 확인하는 방법 (openssl s_client 사용)

페이지 정보

작성자 미들웨어 아이디로 검색 전체게시물 댓글 0건 조회 10,096회 좋아요 0회 작성일 21-04-08 15:22본문

안녕하세요. 미들웨어 입니다.

그간 미들웨어에 대해 여러 방향으로 다뤄봤는데요,

이번 장에서는 미들웨어에 빠질수 없는 SSL에 대해 다뤄보려고 합니다.

SSL 설정은 인터넷에 찾아보면 여러 설정하는 방법이 있는데, 중요한건 인증서가 재대로 작동되는지, 만료기간은 언제인지, 브라우저에 접속할 수 없을때

확인할 수 있는 방법은 어떤 것들이 있는지에 대해 이야기 해보겠습니다.

(SSL-1) SSL 인증서 정상상태인지 확인하는 방법 (openssl s_client 사용)

(SSL-2) SSL 인증서 에러발생시 해결방법 (NSS error-8172, 12276 ??)

1. SSL 인증서에 필요한 파일

SSL 인증서 설정하고 제공하는 쪽 <==> 연결하는 쪽 간에 SSL 인증서 통신이 잘 안된다고 할때 확인할 수 있는 방법을 공유합니다.

일반적으로 인증서는 업체를 통해 제공받으며 pem, crt, chain 인증파일을 설정해서 사용합니다.

apache 경우는 위 3개 파일을 모두 설정하고 nginx 경우는 chain 파일을 crt 파일에 접목시켜서 제공하곤 합니다.

아래는 샘플로 naver.com:443 인증서에 대해 정상적으로 설정이 되있는지 확인 할 수 있는 빠른 방법 입니다.

크게 3가지가 존재합니다.

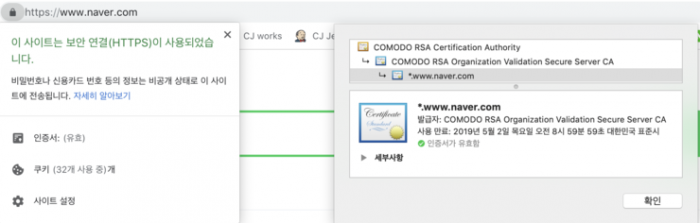

2. 브라우저를 통해 naver.com:443 호출후 인증서가 정상적으로 등록됐는지 확인합니다.

3. 인증서가 정상이라면 openssl s_client 명령어로 최종 확인해본다.

아래는 예를들어서 naver.com:443 을 호출해보고 정상인 화면을 보여드렸습니다.

만약 인증서 등록후 정상적으로 설정이 안되고 누락되었다면 아래 verify return:1 값이 아닌 error 가 호출됩니다.

### naver.com 정상 인증서 형태 ijeonghyeon-ui-iMac:$ openssl s_client -connect naver.com:443 CONNECTED(00000006) depth=3 C = SE, O = AddTrust AB, OU = AddTrust External TTP Network, CN = AddTrust External CA Root verify return:1 depth=2 C = GB, ST = Greater Manchester, L = Salford, O = COMODO CA Limited, CN = COMODO RSA Certification Authority depth=1 C = GB, ST = Greater Manchester, L = Salford, O = COMODO CA Limited, CN = COMODO RSA Organization Validation Secure Server CA verify return:1 depth=0 C = KR, postalCode = 13561, ST = Gyeonggi-do, L = Seongnam-si, street = "6, Buljeong-ro, Bundang-gu", O = NAVER Corp., OU = Information Security Team, OU = "Hosted by Korea Information Certificate Authority, Inc.", OU = SGC SSL Wildcard, CN = *.www.naver.com verify return:1 --- Certificate chain 0 s:/C=KR/postalCode=13561/ST=Gyeonggi-do/L=Seongnam-si/street=6, Buljeong-ro, Bundang-gu/O=NAVER Corp./OU=Information Security Team/OU=Hosted by Korea Information Certificate Authority, Inc./OU=SGC SSL Wildcard/CN=*.www.naver.com i:/C=GB/ST=Greater Manchester/L=Salford/O=COMODO CA Limited/CN=COMODO RSA Organization Validation Secure Server CA 1 s:/C=GB/ST=Greater Manchester/L=Salford/O=COMODO CA Limited/CN=COMODO RSA Organization Validation Secure Server CA i:/C=GB/ST=Greater Manchester/L=Salford/O=COMODO CA Limited/CN=COMODO RSA Certification Authority 2 s:/C=GB/ST=Greater Manchester/L=Salford/O=COMODO CA Limited/CN=COMODO RSA Certification Authority i:/C=SE/O=AddTrust AB/OU=AddTrust External TTP Network/CN=AddTrust External CA Root 3 s:/C=SE/O=AddTrust AB/OU=AddTrust External TTP Network/CN=AddTrust External CA Root i:/C=SE/O=AddTrust AB/OU=AddTrust External TTP Network/CN=AddTrust External CA Root --- Server certificate -----BEGIN CERTIFICATE----- MIIGLTCCBRWgAwIBAgIRAMxCjJqjd4ZFm2/QKt/z9DcwDQYJKoZIhvcNAQELBQAw gZYxCzAJBgNVBAYTAkdCMRswGQYDVQQIExJHcmVhdGVyIE1hbmNoZXN0ZXIxEDAO BgNVBAcTB1NhbGZvcmQxGjAYBgNVBAoTEUNPTU9ETyBDQSBMaW1pdGVkMTwwOgYD VQQDEzNDT01PRE8gUlNBIE9yZ2FuaXphdGlvbiBWYWxpZGF0aW9uIFNlY3VyZSBT ZXJ2ZXIgQ0EwHhcNMTcwNDEyMDAwMDAwWhcNMTkwNTAxMjM1OTU5WjCCAR8xCzAJ BgNVBAYTAktSMQ4wDAYDVQQREwUxMzU2MTEUMBIGA1UECBMLR3llb25nZ2ktZG8x FDASBgNVBAcTC1Nlb25nbmFtLXNpMSMwIQYDVQQJExo2LCBCdWxqZW9uZy1ybywg QnVuZGFuZy1ndTEUMBIGA1UEChMLTkFWRVIgQ29ycC4xIjAgBgNVBAsTGUluZm9y

### error 발생된 ssl 인증서 형태 CONNECTED(00000005) depth=0 OU = Domain Control Validated, OU = PositiveSSL Wildcard, CN = *.hi-table.com verify error:num=20:unable to get local issuer certificate verify return:1 depth=0 OU = Domain Control Validated, OU = PositiveSSL Wildcard, CN = *.hi-table.com verify error:num=21:unable to verify the first certificate verify return:1 |

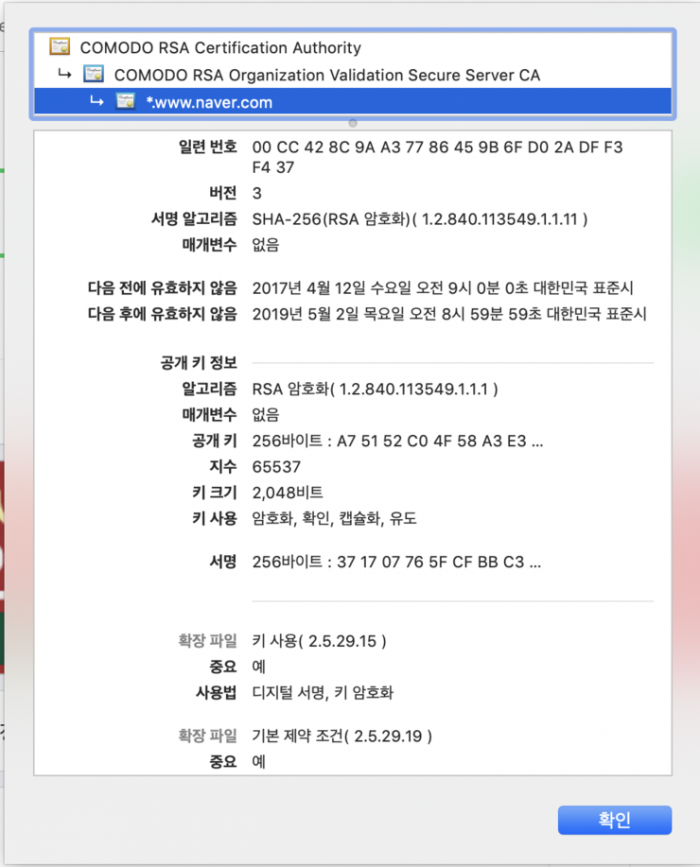

4. 인증서 생성 날짜 확인

인증서 -> 세부사항 -> 유효한 날짜 확인을 해서 "다음전에 유효하지 않음" 보다 호출하는 쪽 서버의 OS 버전이 높아야 합니다.

호출하는 쪽 서버의 버전이 2010년 OS 일경우 인증서 생성 일이 2017이므로 정상적인 SSL 인증서 호출이 되지 않습니다..

이상으로 3가지 방법에 대해 SSL이 현재 어떤 상태인지 확인해보는 방법에 대해 설명해봤습니다.

댓글목록

등록된 댓글이 없습니다.

Top

Top